- 品牌

- 迅软DSE加密软件,迅软加密软件,迅软dse,迅软DSE,迅

- 公司名称

- 上海迅软信息科技有限公司

- 服务内容

- 软件开发,技术开发

- 版本类型

- 标准版,企业版

- 所在地

- 上海

数据加密系统的备份与恢复是保障数据安全的重要环节。在使用数据加密系统对数据进行加密后,如果发生数据丢失或损坏的情况,需要通过备份和恢复功能来恢复数据。为了确保备份数据的安全性,备份数据也需要进行加密处理。可以采用与原始数据相同的加密算法对备份数据进行加密,或者使用专门的备份加密工具。同时,备份数据需要存储在安全的位置,如外部硬盘、网络存储设备或云存储服务等。在恢复数据时,需要先对备份数据进行解惑,然后再将其恢复到原始位置。为了确保恢复过程的顺利进行,需要定期对备份数据进行测试,检查备份数据是否能够正常解惑和恢复。通过完善的备份与恢复机制,数据加密系统能够有效地保护数据的安全性和完整性。公司加密系统可对共享文件加密,确保共享文件的安全共享。湖北加密系统方案

企业部署加密系统需从顶层设计出发,结合业务需求和安全目标制定策略。首先,需明确加密范围,包括哪些数据、设备和场景需要加密,例如财务系统、客户的数据库或研发资料等。其次,选择适合的加密技术,如全盘加密适合保护终端设备,文件级加密适合灵活控制访问权限,传输加密则需结合SSL/TLS协议。部署过程中,企业需关注密钥管理,避免密钥泄露导致加密失效,可采用硬件安全模块(HSM)或密钥管理服务(KMS)集中存储密钥。此外,员工培训也是关键环节,确保用户了解加密系统的使用方法,避免因操作不当导致数据无法访问。然后,企业应定期评估加密系统的有效性,通过渗透测试或安全审计发现潜在漏洞,及时调整防护策略。天津加密系统费用加密系统可以与其他安全技术(如防火墙、入侵检测系统等)结合使用,提高整体安全性。

电脑加密系统采用多层次防护策略,为电脑中的数据提供全方面的安全保障。一层防护是磁盘加密,通过对整个磁盘进行加密,确保即使电脑丢失或被盗,硬盘中的数据也无法被未经授权的人员访问。磁盘加密可以采用硬件加密或软件加密的方式,硬件加密通常具有更高的安全性和性能。第二层防护是文件和文件夹加密,用户可以对特定的文件和文件夹进行加密,只有输入正确的密码才能打开和查看。这种加密方式更加灵活,用户可以根据自己的需求对不同的文件和文件夹进行不同程度的加密保护。第三层防护是应用程序加密,对一些敏感的应用程序进行加密,防止应用程序中的数据被偷取或篡改。通过多层次防护,电脑加密系统能够有效地抵御各种安全威胁,保护电脑中的数据安全。

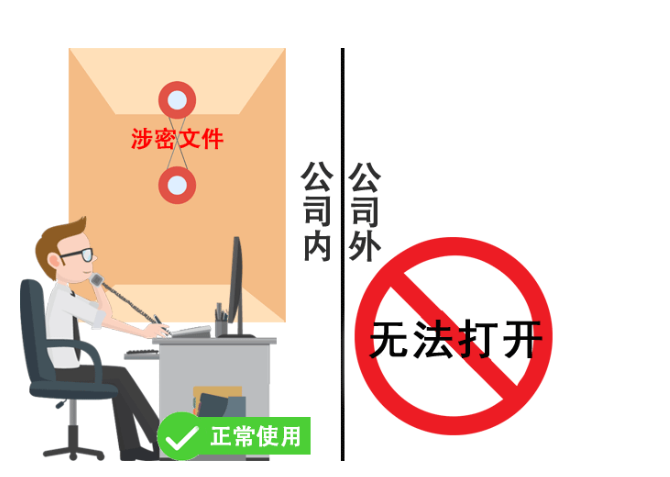

公司加密系统的权限管理是确保数据安全访问的关键。在公司环境中,不同部门和岗位的员工对数据的访问需求不同,因此需要根据员工的职责和权限,为其分配相应的数据访问权限。公司加密系统可以通过建立用户账号和角色体系,实现对数据访问权限的精细化管理。例如,为研发部门的员工分配对研发资料的读取和编辑权限,为财务部门的员工分配对财务数据的读取和修改权限,而对于其他部门的员工,则限制其对敏感数据的访问。同时,公司加密系统还可以记录员工的操作日志,对员工的访问行为进行审计和监控。一旦发现异常的访问行为,可以及时采取措施进行处理,防止数据泄露事件的发生。通过严格的权限管理,公司加密系统能够确保数据只能被授权的人员访问,保障公司的数据安全。加密系统的部署和配置需要根据实际环境和业务需求进行定制和优化。

企业加密系统与零信任架构的结合是现代安全防护的趋势之一。零信任架构基于“默认不信任,始终验证”的原则,要求对任何访问请求进行身份验证和授权,即使来自内部网络。加密系统在此架构中扮演关键角色,通过加密数据传输和存储,确保即使攻击者绕过身份验证,也无法获取有效信息。例如,企业可在零信任网络中部署传输加密系统,对所有内部通信进行加密,防止横向移动攻击;同时,结合文件级加密系统,对存储的数据进行细粒度控制,确保只有授权用户能解惑特定文件。此外,加密系统还能与多因素认证(MFA)集成,提升身份验证的安全性,如结合硬件令牌或生物识别技术,防止密码泄露导致的未授权访问。通过这种融合,企业能构建更立体的安全防护体系,应对复杂威胁。在数据传输过程中,加密系统可以防止数据被截获和窃取。安徽加密系统哪家便宜

源代码加密系统可对代码的注释信息进行加密,保护开发思路。湖北加密系统方案

企业在部署加密系统时,需要综合考虑多个因素。首先是成本因素,包括加密系统的购买费用、安装调试费用以及后续的维护升级费用等。企业需要根据自身的预算情况,选择性价比高的加密系统。其次是兼容性问题,企业的内部网络环境复杂,可能存在多种操作系统、应用程序和设备。加密系统需要与这些现有的系统和设备兼容,确保不会影响企业的正常业务流程。例如,如果企业使用的是特定版本的办公软件,加密系统应能够无缝集成,不影响用户对办公软件的正常使用。此外,企业的规模和业务需求也是重要的考量因素。大型企业可能需要具备更高性能和更复杂功能的加密系统,以满足其大量的数据处理和严格的安全要求;而小型企业则可以选择功能相对简单、易于管理的加密系统。湖北加密系统方案

- 加密系统哪家专业 2025-12-27

- 吉林数据加密系统 2025-12-27

- 办公加密系统哪家便宜 2025-12-27

- 四川源代码加密系统 2025-12-27

- 江苏加密系统私人定做 2025-12-27

- 浙江迅软科技加密系统 2025-12-26